ARP spoofing 실습 ( KALI )

오늘은 ARP SPOOFING 실습을 해볼 것이다.

ARP SPOOFING 공격이란 해커가 중간자 역할을 하며 사용자와 < -- > 네트워크 사이에 존재한다.

말로 하기는 어려우니까 사진으로 봐보자

사용자 --- > 네트워크 ---> 인터넷 이런식으로 통신이 진행되지만 해커가 중간에 껴서

사용자 ---> 해커 ---> 네트워크 ---> 인터넷 이런식으로 작동하게 만든다.

즉 Burpsuite의 프록시 원리 처럼 중간에 해커가 위치하여 사용자에 요청을 받고 이 요청을 다시 네트워크로 보내는 역할을 한다.

중간에 난입한 해커는 사용자가 인터넷에 요청하는 걸 중간에 탈취할 수 있으며 이를 통해 Session 하이재킹 또한 수행이 가능할 것이다.

실습 환경은 다음과 같다.

Kali linux 에서 Arpspoof 툴을 활용하며 그 밖에 fragrouter 을 사용한다.

공격은 필자가 사용하고 있는 윈도우 PC를 대상으로 행한다.

======================= 환경

KALI : 192.168.1.101

사용자(Victim) : 192.168.1.105

Gateway: 192.168.1.1

======================== 환경

arp -a 를 통해 윈도우에 arp 상태를 확인한다.

인터넷 주소는 192.168.1.105 이며 게이트 웨이는 192.168.1.1 이다.

같은 네트워크에 포함되어 있는 공격자 ( KALI ) 는 arpspoof 툴을 활용하여 공격을 수행한다.

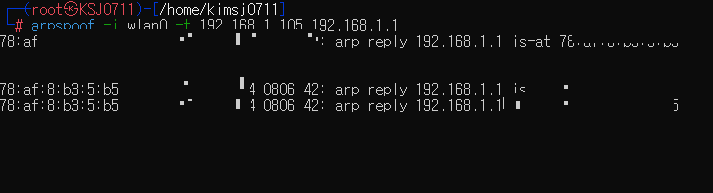

arpspoof -i wlan0 -t {희생자 IP} {희생자 게이트웨이}

이후 공격을 수행한다.

공격을 수행하기 시작하면 위 사진과 같이 사용자 --> 공격자 --> 네트워크 이렇게 중간에 난입하게 된다.

이를 통해 희생자의 네트워크 요청을 중간에 받는 역할을 한다.

다시 윈도우로 돌아와 arp -a 명령어를 통해 상태를 확인하면 주소가 바뀌어 있는 것을 확인할 수 있다.

이후 공격자는 fragrouter -B1 을 통해 스니핑을 시작한다.

이후 공격자는 Wireshark을 통해 희생자 윈도우 pc가 네트워크를 통해 무엇을 하고 있는지 확인할 수 있다.

윈도우 PC에서 네이버를 접속한다면

해당 칼리에서는 접속 정보를 확인할 수 있다.

대처방안:

또는 보안툴을 사용하는 방법이 있다.

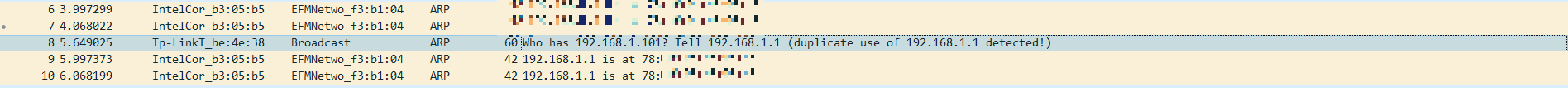

대표적인 Wireshark을 사용하여 희생자 윈도우PC 에서 ARP 위조 / 변조를 확인하려고 시도하면

손 쉽게 포착할 수 있다.

오늘은 이렇게 ARP-Spoofing 을 실습해보았다.